Archive for 1月 2016

System Center Operations Manager で Agent のインストールに失敗した場合

System Center 2012 SP1 Operations Manager で Windows サーバーに対する Agent の PUSH インストールに失敗したときのメモ。

一度失敗した場合、再度検出する必要はない

「エージェントで管理」するサーバーを新規で追加する場合、「管理」→「デバイスの管理」→「エージェントで管理」を右クリックし、検出ウィザードでサーバーを検出させると思いますが、一度検出したサーバー(で、エージェントの PUSH インストールに失敗したサーバー)は、 検出ウィザードから PUSH インストールを再試行することができません。

検出ウィザードは、言葉通り SCOM 上で新しい管理対象を検出し、さらにエージェントをインストールしようとします。検出ウィザードで、管理対象へのエージェントのインストールステップまで進んでいる場合は、すでに SCOM 上で管理対象としての検出が完了しているため、新規の検出対象として表示されません。

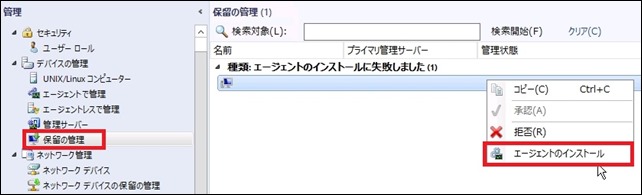

既に検出済みのサーバーに対して、エージェントのインストールを再試行する場合は、「管理」→「デバイスの管理」→「保留の管理」に保留中のサーバー(エージェントの PUSH インストール失敗など、検出されているが管理対象として組み込まれていないサーバー)が表示されますので、そちらからエージェントのインストールを再試行することができます。

エージェントの PUSH インストールに失敗した際に見直す項目

少し古いですが、以下の記事が参考になります。

チェックポイント

- 必要なサービスが起動している

- 管理サーバー上でターゲットサーバーの名前(FQDN)を解決できる

- ターゲットサーバー上で必要な通信が許可されている

ターゲットサーバー上で起動すべきサービス

- Netlogon

- Remote Registry

- Windows Installer (手動)

- Windows Update

ターゲットサーバー上で有効化する Windows Firewall ルール

開放すべきポートの情報は、上記のページや SCOM の Requirements ページに記載されていますので、個別にルールを追加する場合はそれらを参考にすれば OK です。

Windows Firewall 既定のルールで代用する場合は、あまり情報がありませんが、通信要件を参考に以下のルールを有効化すると概ね上手くいきました。(本来必要な範囲より多めに解放される気がしますので、完全な閉域環境以外では十分注意してください。)

- Netlogon サービス (NP 受信)

- Netlogon サービス Authz (RPC)

- COM+ ネットワーク アクセス (DCOM-受信)

- COM+ リモート管理 (DCOM-受信)

- Windows Management Instrumentation (DCOM 受信)

- Windows Management Instrumentation (WMI 受信)

- Windows Management Instrumentation (非同期受信)

※上記サービスは、Windows Server 2012 R2 の場合

PowerShell で設定する場合は、

Get-NetFirewallRule Netlogon-*,ComPlus*,WMI-* | ? Direction -eq Inbound | Set-NetFirewallRule -Enabled True

もしくは、(1 ルールずつ設定する場合)

Get-NetFirewallRule -Name Netlogon-NamedPipe-In | Set-NetFirewallRule -Enabled True Get-NetFirewallRule -Name Netlogon-TCP-RPC-In | Set-NetFirewallRule -Enabled True Get-NetFirewallRule -Name ComPlusNetworkAccess-DCOM-In | Set-NetFirewallRule -Enabled True Get-NetFirewallRule -Name ComPlusRemoteAdministration-DCOM-In | Set-NetFirewallRule -Enabled True Get-NetFirewallRule -Name WMI-RPCSS-In-TCP | Set-NetFirewallRule -Enabled True Get-NetFirewallRule -Name WMI-WINMGMT-In-TCP | Set-NetFirewallRule -Enabled True Get-NetFirewallRule -Name WMI-ASYNC-In-TCP | Set-NetFirewallRule -Enabled True