Microsoft 2019-05 定例 Update

出ています。

Topic

Intel CPU の脆弱性に対するアドバイザリが出ています。

- (英語版)ADV190013 | Microsoft Guidance to mitigate Microarchitectural Data Sampling vulnerabilities

- (日本語版)ADV190013 | マイクロアーキテクチャ データ サンプリングの脆弱性を軽減するためのマイクロソフト ガイダンス

以下の Intel CPU 脆弱性に対応するものです。

- CVE-2018-12126 – Microarchitectural Store Buffer Data Sampling (MSBDS)

- CVE-2018-12130 – Microarchitectural Fill Buffer Data Sampling (MFBDS)

- CVE-2018-12127 – Microarchitectural Load Port Data Sampling (MLPDS)

- CVE-2018-11091 – Microarchitectural Data Sampling Uncacheable Memory (MDSUM)

基本的には、マイクロコードのアップデートと OS 側でのセキュリティ更新プログラム適用、レジストリの設定変更が必要となります。

Windows Server における緩和策の詳細については、以下のアドバイザリが更新(追記)されています。本記事公開時点では、日本語版の記事は古いままですので、英語版の参照を推奨します。

Windows Server 2019 については、概ねデフォルト(更新プログラムの適用)で緩和策が有効となります。それ以前の OS の場合、更新プログラムを適用したうえでレジストリの設定変更(及び再起動など)が必要です。

ハイパースレッディングを有効にしたままで緩和策を適用する場合

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 72 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization" /v MinVmVersionForCpuBasedMitigations /t REG_SZ /d "1.0" /f

ハイパースレッディングを無効化して緩和策を適用する場合

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 8264 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f reg add "HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Virtualization" /v MinVmVersionForCpuBasedMitigations /t REG_SZ /d "1.0" /f

緩和策を無効化する場合

reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverride /t REG_DWORD /d 3 /f reg add "HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management" /v FeatureSettingsOverrideMask /t REG_DWORD /d 3 /f

その他の情報(一覧)

| Version | KB | 更新プログラム | 脆弱性詳細 | タイトル |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | ADV190013 | ADV190013 | マイクロアーキテクチャ データ サンプリングの脆弱性を軽減するためのマイクロソフト ガイダンス |

| Windows Server 2008 R2 | 4499175 | Security Only | ADV190013 | ADV190013 | マイクロアーキテクチャ データ サンプリングの脆弱性を軽減するためのマイクロソフト ガイダンス |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0708 | CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0708 | CVE-2019-0708 | リモート デスクトップ サービスのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0725 | CVE-2019-0725 | Windows DHCP Server のリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0725 | CVE-2019-0725 | Windows DHCP Server のリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0734 | CVE-2019-0734 | Windows の特権の昇格の脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0734 | CVE-2019-0734 | Windows の特権の昇格の脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0758 | CVE-2019-0758 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0758 | CVE-2019-0758 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0863 | CVE-2019-0863 | Windows エラー報告の特権の昇格の脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0863 | CVE-2019-0863 | Windows エラー報告の特権の昇格の脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0881 | CVE-2019-0881 | Windows カーネルの特権の昇格の脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0881 | CVE-2019-0881 | Windows カーネルの特権の昇格の脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0882 | CVE-2019-0882 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0882 | CVE-2019-0882 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0885 | CVE-2019-0885 | Windows OLE のリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0885 | CVE-2019-0885 | Windows OLE のリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0889 | CVE-2019-0889 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0889 | CVE-2019-0889 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0890 | CVE-2019-0890 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0890 | CVE-2019-0890 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0891 | CVE-2019-0891 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0891 | CVE-2019-0891 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0893 | CVE-2019-0893 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0893 | CVE-2019-0893 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0894 | CVE-2019-0894 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0894 | CVE-2019-0894 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0895 | CVE-2019-0895 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0895 | CVE-2019-0895 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0896 | CVE-2019-0896 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0896 | CVE-2019-0896 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0897 | CVE-2019-0897 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0897 | CVE-2019-0897 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0898 | CVE-2019-0898 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0898 | CVE-2019-0898 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0899 | CVE-2019-0899 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0899 | CVE-2019-0899 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0900 | CVE-2019-0900 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0900 | CVE-2019-0900 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0901 | CVE-2019-0901 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0901 | CVE-2019-0901 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0902 | CVE-2019-0902 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0902 | CVE-2019-0902 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0903 | CVE-2019-0903 | GDI+ のリモート コードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0903 | CVE-2019-0903 | GDI+ のリモート コードが実行される脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0936 | CVE-2019-0936 | Windows の特権の昇格の脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0936 | CVE-2019-0936 | Windows の特権の昇格の脆弱性 |

| Windows Server 2008 R2 | 4499164 | Monthly Rollup | CVE-2019-0961 | CVE-2019-0961 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2008 R2 | 4499175 | Security Only | CVE-2019-0961 | CVE-2019-0961 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | ADV190013 | ADV190013 | マイクロアーキテクチャ データ サンプリングの脆弱性を軽減するためのマイクロソフト ガイダンス |

| Windows Server 2012 | 4499158 | Security Only | ADV190013 | ADV190013 | マイクロアーキテクチャ データ サンプリングの脆弱性を軽減するためのマイクロソフト ガイダンス |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0707 | CVE-2019-0707 | Windows NDIS の特権の昇格の脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0707 | CVE-2019-0707 | Windows NDIS の特権の昇格の脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0725 | CVE-2019-0725 | Windows DHCP Server のリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0725 | CVE-2019-0725 | Windows DHCP Server のリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0734 | CVE-2019-0734 | Windows の特権の昇格の脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0734 | CVE-2019-0734 | Windows の特権の昇格の脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0758 | CVE-2019-0758 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0758 | CVE-2019-0758 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0863 | CVE-2019-0863 | Windows エラー報告の特権の昇格の脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0863 | CVE-2019-0863 | Windows エラー報告の特権の昇格の脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0881 | CVE-2019-0881 | Windows カーネルの特権の昇格の脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0881 | CVE-2019-0881 | Windows カーネルの特権の昇格の脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0882 | CVE-2019-0882 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0882 | CVE-2019-0882 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0885 | CVE-2019-0885 | Windows OLE のリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0885 | CVE-2019-0885 | Windows OLE のリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0889 | CVE-2019-0889 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0889 | CVE-2019-0889 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0890 | CVE-2019-0890 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0890 | CVE-2019-0890 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0891 | CVE-2019-0891 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0891 | CVE-2019-0891 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0893 | CVE-2019-0893 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0893 | CVE-2019-0893 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0894 | CVE-2019-0894 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0894 | CVE-2019-0894 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0895 | CVE-2019-0895 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0895 | CVE-2019-0895 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0896 | CVE-2019-0896 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0896 | CVE-2019-0896 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0897 | CVE-2019-0897 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0897 | CVE-2019-0897 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0898 | CVE-2019-0898 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0898 | CVE-2019-0898 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0899 | CVE-2019-0899 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0899 | CVE-2019-0899 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0900 | CVE-2019-0900 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0900 | CVE-2019-0900 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0901 | CVE-2019-0901 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0901 | CVE-2019-0901 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0902 | CVE-2019-0902 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0902 | CVE-2019-0902 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0903 | CVE-2019-0903 | GDI+ のリモート コードが実行される脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0903 | CVE-2019-0903 | GDI+ のリモート コードが実行される脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0936 | CVE-2019-0936 | Windows の特権の昇格の脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0936 | CVE-2019-0936 | Windows の特権の昇格の脆弱性 |

| Windows Server 2012 | 4499171 | Monthly Rollup | CVE-2019-0961 | CVE-2019-0961 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 | 4499158 | Security Only | CVE-2019-0961 | CVE-2019-0961 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | ADV190013 | ADV190013 | マイクロアーキテクチャ データ サンプリングの脆弱性を軽減するためのマイクロソフト ガイダンス |

| Windows Server 2012 R2 | 4499165 | Security Only | ADV190013 | ADV190013 | マイクロアーキテクチャ データ サンプリングの脆弱性を軽減するためのマイクロソフト ガイダンス |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0707 | CVE-2019-0707 | Windows NDIS の特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0707 | CVE-2019-0707 | Windows NDIS の特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0725 | CVE-2019-0725 | Windows DHCP Server のリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0725 | CVE-2019-0725 | Windows DHCP Server のリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0734 | CVE-2019-0734 | Windows の特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0734 | CVE-2019-0734 | Windows の特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0758 | CVE-2019-0758 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0758 | CVE-2019-0758 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0863 | CVE-2019-0863 | Windows エラー報告の特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0863 | CVE-2019-0863 | Windows エラー報告の特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0881 | CVE-2019-0881 | Windows カーネルの特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0881 | CVE-2019-0881 | Windows カーネルの特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0882 | CVE-2019-0882 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0882 | CVE-2019-0882 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0885 | CVE-2019-0885 | Windows OLE のリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0885 | CVE-2019-0885 | Windows OLE のリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0889 | CVE-2019-0889 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0889 | CVE-2019-0889 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0890 | CVE-2019-0890 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0890 | CVE-2019-0890 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0891 | CVE-2019-0891 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0891 | CVE-2019-0891 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0893 | CVE-2019-0893 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0893 | CVE-2019-0893 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0894 | CVE-2019-0894 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0894 | CVE-2019-0894 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0895 | CVE-2019-0895 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0895 | CVE-2019-0895 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0896 | CVE-2019-0896 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0896 | CVE-2019-0896 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0897 | CVE-2019-0897 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0897 | CVE-2019-0897 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0898 | CVE-2019-0898 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0898 | CVE-2019-0898 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0899 | CVE-2019-0899 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0899 | CVE-2019-0899 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0900 | CVE-2019-0900 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0900 | CVE-2019-0900 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0901 | CVE-2019-0901 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0901 | CVE-2019-0901 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0902 | CVE-2019-0902 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0902 | CVE-2019-0902 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0903 | CVE-2019-0903 | GDI+ のリモート コードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0903 | CVE-2019-0903 | GDI+ のリモート コードが実行される脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0936 | CVE-2019-0936 | Windows の特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0936 | CVE-2019-0936 | Windows の特権の昇格の脆弱性 |

| Windows Server 2012 R2 | 4499151 | Monthly Rollup | CVE-2019-0961 | CVE-2019-0961 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2012 R2 | 4499165 | Security Only | CVE-2019-0961 | CVE-2019-0961 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | ADV190013 | ADV190013 | マイクロアーキテクチャ データ サンプリングの脆弱性を軽減するためのマイクロソフト ガイダンス |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0707 | CVE-2019-0707 | Windows NDIS の特権の昇格の脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0725 | CVE-2019-0725 | Windows DHCP Server のリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0727 | CVE-2019-0727 | Diagnostic Hub Standard Collector、Visual Studio Standard Collector の特権の昇格の脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0733 | CVE-2019-0733 | Windows Defender アプリケーション制御のセキュリティ機能のバイパスの脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0734 | CVE-2019-0734 | Windows の特権の昇格の脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0758 | CVE-2019-0758 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0863 | CVE-2019-0863 | Windows エラー報告の特権の昇格の脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0881 | CVE-2019-0881 | Windows カーネルの特権の昇格の脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0882 | CVE-2019-0882 | Windows GDI の情報漏えいの脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0885 | CVE-2019-0885 | Windows OLE のリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0886 | CVE-2019-0886 | Windows Hyper-V の情報漏えいの脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0889 | CVE-2019-0889 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0890 | CVE-2019-0890 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0891 | CVE-2019-0891 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0893 | CVE-2019-0893 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0894 | CVE-2019-0894 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0895 | CVE-2019-0895 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0896 | CVE-2019-0896 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0897 | CVE-2019-0897 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0898 | CVE-2019-0898 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0899 | CVE-2019-0899 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0900 | CVE-2019-0900 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0901 | CVE-2019-0901 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0902 | CVE-2019-0902 | Jet データベース エンジンのリモートでコードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0903 | CVE-2019-0903 | GDI+ のリモート コードが実行される脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0936 | CVE-2019-0936 | Windows の特権の昇格の脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0942 | CVE-2019-0942 | 統合書き込みフィルターの特権の昇格の脆弱性 |

| Windows Server 2016 | 4494440 | Security Update | CVE-2019-0961 | CVE-2019-0961 | Windows GDI の情報漏えいの脆弱性 |

Windows Server Summit 2019 が開催されます

2019/05/22(日本時間 2019/05/23 深夜)に Windows Server Summit 2019 が開催されます。

- Windows Server Summit 2019

- Virtual event Windows Server Summit 2019 (申し込みページ)

- Windows Server Blog – It’s that time again: Windows Server Summit 2019!

公開されているアジェンダ(内容)は以下の通り。

Innovations in Microsoft Hybrid Strategy

HCI の Deep dive とハイブリッドシナリオに関するお話。

Modernize Windows Server apps and workloads

セキュリティ、Remote Desktop Services (RDS)、コンテナー、アプリケーションの互換性に関するお話。

New in management and security

Windows Admin Center と System Center 2019 等、モニタリングと管理に関するお話。

Insights and best practices

Windows Server コミュニティのエキスパートと炉端会議的な何か。(どんな感じなんでしょう?)

Looking ahead

SAC(Semi-Annual Channel)と Windows Server on Azure について。

日本時間では 2019/05/23 1:00 am ~ 3:00 am 頃になりますが、ざっくり最新情報を知りたい方はぜひ。

Windows Virtual Desktop(WVD)を試す ~おまけ~

この記事では、展開した環境を探索してみます。

他の記事へのリンク

- Windows Virtual Desktop(WVD)を試す ~概要~

- Windows Virtual Desktop(WVD)を試す ~その1~ Azure AD の準備

- Windows Virtual Desktop(WVD)を試す ~その2~ Active Directory の準備と AAD Connect

- Windows Virtual Desktop(WVD)を試す ~その3~ WVD へのオンボード

- Windows Virtual Desktop(WVD)を試す ~その4~ WVD Hostpool の展開

- Windows Virtual Desktop(WVD)を試す ~おまけ~ ※この記事

展開されたホスト

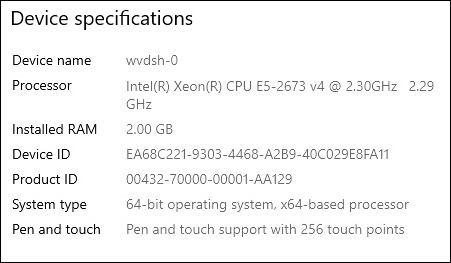

今回の環境では Intel Xeon CPU E5-2673 v4 でした。基本的には、ホストプールのベースとして選択した VM の種類(シリーズ)に依存するはずです。

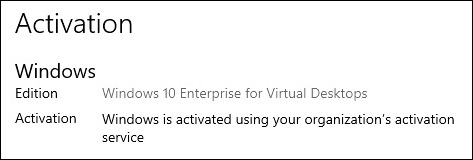

Windows のエディション

Windows の Edition は Windows 10 for Virtual Desktops でした。Windows Virtual Desktop のみで利用できる特殊なエディションですね。

もちろんアクティベーションされています。

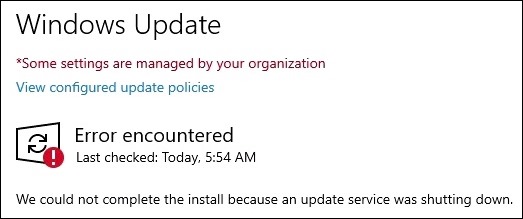

Windows Update

失敗しました。(偶々かも。サービスの起動状態など未確認・未調査。)

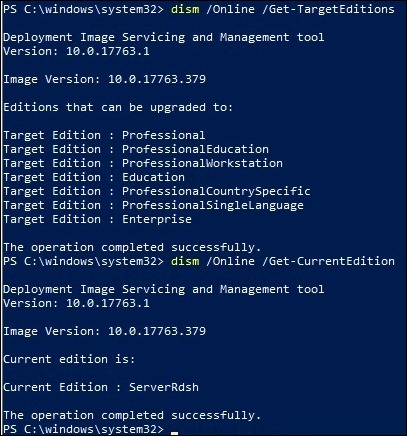

Dism

一般的な管理者であれば、とりあえず dism.exe を実行してみたくなりますよね?

Current Edition は ServerRdsh !!

これ以上深入りしないほうが良い気がしたので、この辺で。

Windows Virtual Desktop(WVD)を試す ~その4~

この記事では、Windows Virtual Desktop のホストプールを展開します。

他の記事へのリンク

- Windows Virtual Desktop(WVD)を試す ~概要~

- Windows Virtual Desktop(WVD)を試す ~その1~ Azure AD の準備

- Windows Virtual Desktop(WVD)を試す ~その2~ Active Directory の準備と AAD Connect

- Windows Virtual Desktop(WVD)を試す ~その3~ WVD へのオンボード

- Windows Virtual Desktop(WVD)を試す ~その4~ WVD Hostpool の展開 ※この記事

- Windows Virtual Desktop(WVD)を試す ~おまけ~

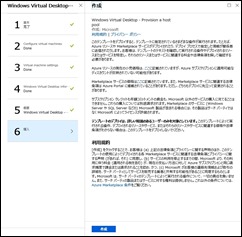

Windows Virtual Desktop Host Pool の展開

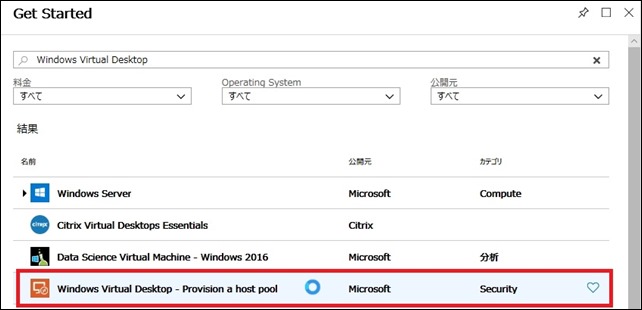

Azure Portal で「新規」を選択し、「Windows Virtual Desktop」を検索します。

「Windows Virtual Desktop – Provision a host pool」を選択します。

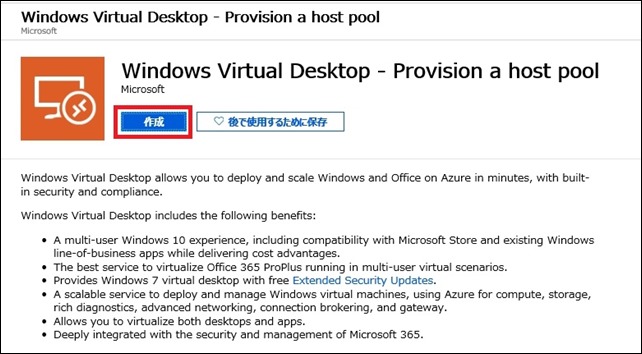

「作成」をクリックします。

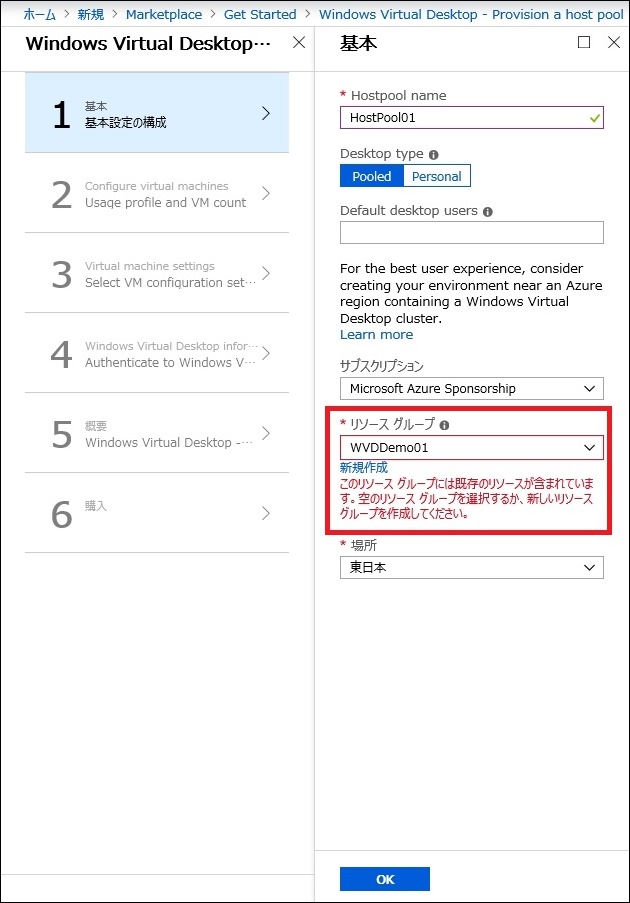

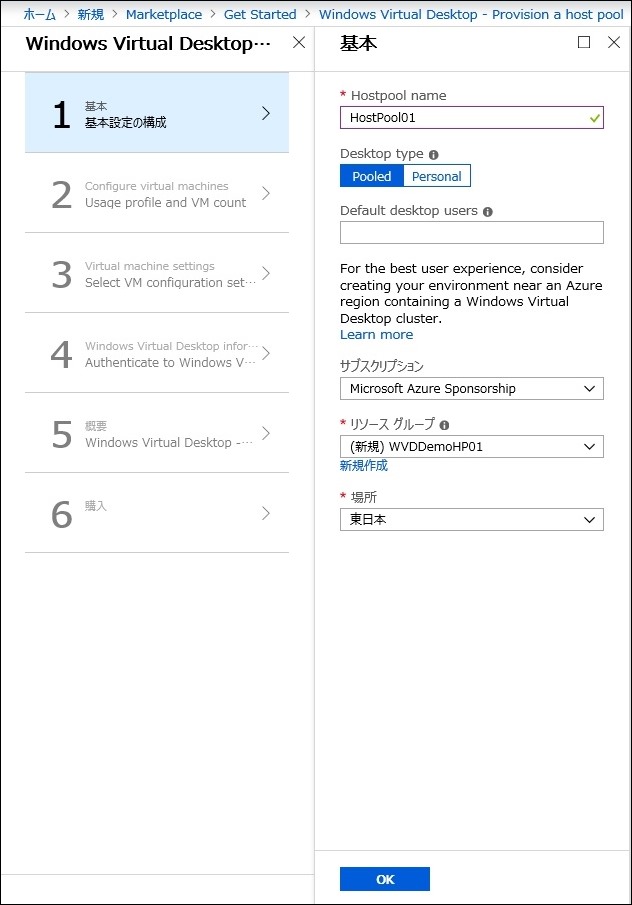

「Hostpool name」、「リソース グループ」、「場所」(リージョン)を入力・選択します。リソース グループは、ホストプール用に新規作成するか、空のリソース グループを選択する必要があります。(既にリソースが存在するリソース グループには作成できません。)

Default desktop users は空白でも問題ありません。(後から設定します。)入力したら OK をクリックします。

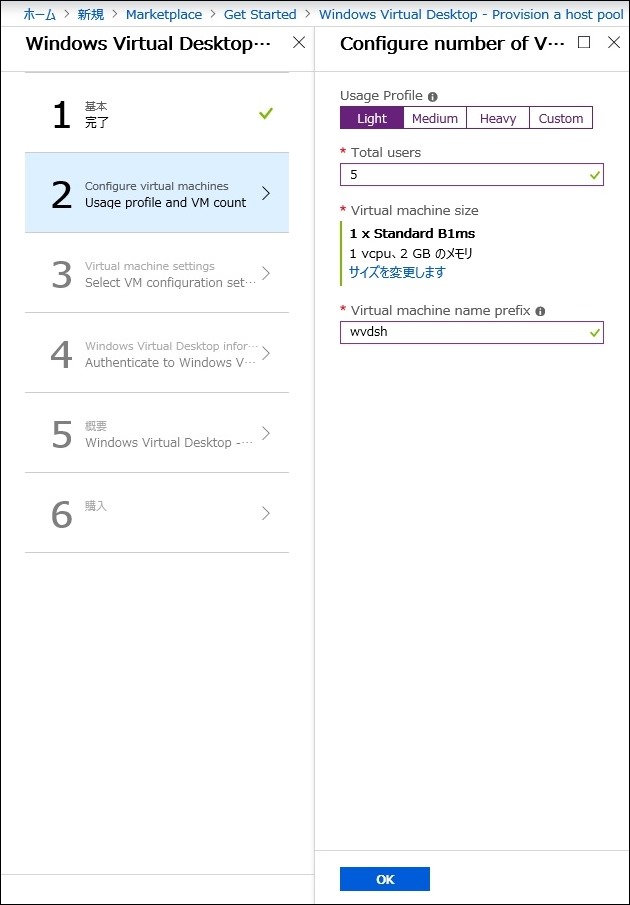

「Usage Profile」、「Total users」、「Virtual machine size」、「Virtual machine name prefix」を入力して OK をクリックします。(ここでは、検証用想定でそれほど負荷のかからない Light なユーザが 5 名利用する想定としています。VM サイズを選択すると、利用負荷想定と VM サイズから 1VM あたり何ユーザ収容できるかが自動的に計算され、必要な VM 台数が自動計算・自動展開されます。)(つまり、100 ユーザ等の入力を行うと、100 ユーザ収容できるだけの VM 台数が自動展開されます!)

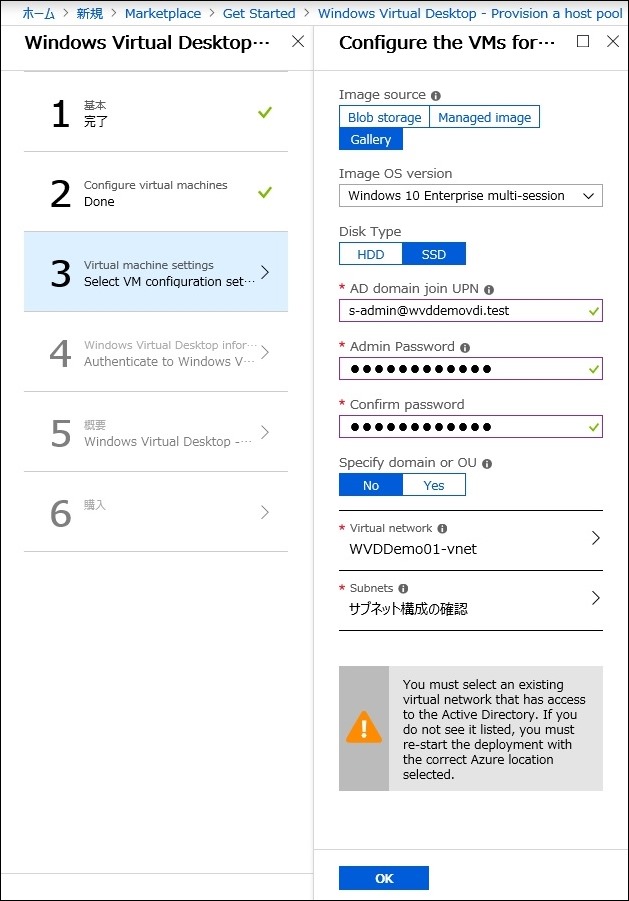

展開される VM のイメージとディスク、接続するネットワーク、AD(Azure AD ではなく、AD DS 側)へ参加する際の認証情報を入力します。展開される(ホストプール用の)VM は、現時点では Azure AD へ直接 Join するのではなく、「その2」で構築した Azure VM 上の(環境によっては Azure Active Directory Domain Services 上やオンプレ上の)Active Directory ドメインに参加します。

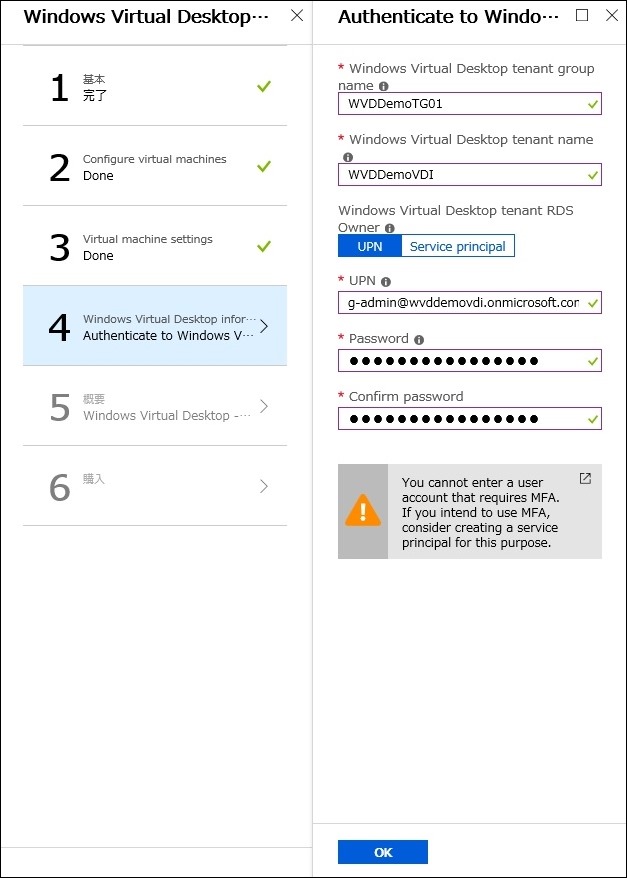

Windows Virtual Desktop インフラストラクチャー側の設定を入力します。基本的に Windows Virtual Desktop Infrastructure は Azure AD で認証を行うアプリケーションとして構成されますので、Azure AD 側(「その3」でオンボードしたテナント)の認証情報を入力します。

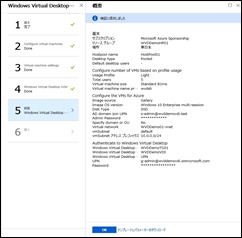

検証が完了したら、デプロイを実施します。

デプロイが完了するまで待ちます。

ユーザーに対する Virtual Desktop の割り当て

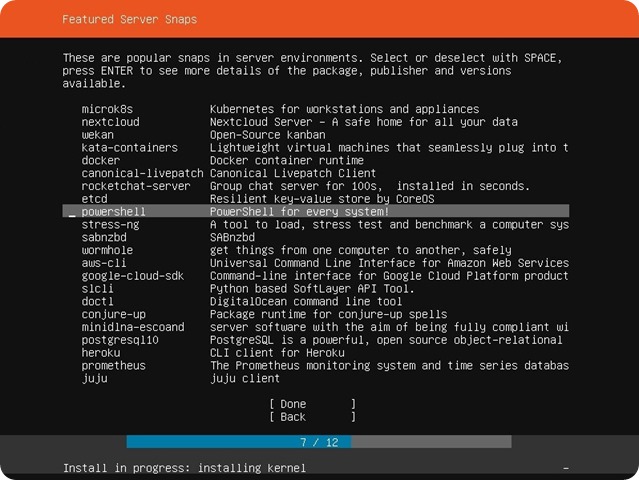

デプロイが完了したら、PowerShell コンソールを起動し、以下のコマンドで Virtual Desktop Host pool にユーザーを関連付けます。

Install-Module -Name Microsoft.RDInfra.RDPowerShell Import-Module Microsoft.RDInfra.RDPowerShell Add-RdsAccount -DeploymentUrl "https://rdbroker.wvd.microsoft.com" New-RdsTenant -Name <Windows Virtual Desktop tenant name> -AadTenantId <AzureAD Tenant ID> -AzureSubscriptionId <Azure Subscription ID> Add-RdsAppGroupUser -TenantName <Windows Virtual Desktop tenant name> -HostPoolName <Host pool name> -AppGroupName "Desktop App lication Group" -UserPrincipalName <Azure AD 上に同期された Virtual Desktop の利用を許可するユーザーの UPN>

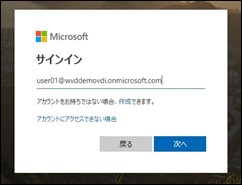

Add-RdsAccount 実行時は、Azure AD の管理者ユーザーを入力します。

実行例は以下の通りです。

PS C:\PowerShell> Install-Module -Name Microsoft.RDInfra.RDPowerShell -Scope CurrentUser 信頼されていないリポジトリ 信頼されていないリポジトリからモジュールをインストールしようとしています。このリポジトリを信頼する 場合は、Set-PSRepository コマンドレットを実行して、リポジトリの InstallationPolicy の値を変更してください。'PSGallery' からモジュールをインストールしますか? [Y] はい(Y) [A] すべて続行(A) [N] いいえ(N) [L] すべて無視(L) [S] 中断(S) [?] ヘルプ (既定値は "N"):Y PS C:\> Add-RdsAccount -DeploymentUrl "https://rdbroker.wvd.microsoft.com" DeploymentUrl TenantGroupName UserName ------------- --------------- -------- https://rdbroker.wvd.microsoft.com Default Tenant Group g-admin@wvddemovdi.onmicrosoft.com PS C:\> New-RdsTenant -Name WVDDemoVDI -AadTenantId e8465146-1e3c-4550-8768-25db09c629 51 -AzureSubscriptionId 81323b9f-7590-4e46-b4a9-13b8a89be759 TenantGroupName : Default Tenant Group AadTenantId : e8465146-1e3c-4550-8768-25db09c62951 TenantName : WVDDemoVDI Description : FriendlyName : SsoAdfsAuthority : SsoClientId : SsoClientSecret : AzureSubscriptionId : 81323b9f-7590-4e46-b4a9-13b8a89be759 LogAnalyticsWorkspaceId : LogAnalyticsPrimaryKey : PS C:\> Get-RdsTenant TenantGroupName : Default Tenant Group AadTenantId : e8465146-1e3c-4550-8768-25db09c62951 TenantName : WVDDemoVDI Description : FriendlyName : SsoAdfsAuthority : SsoClientId : SsoClientSecret : AzureSubscriptionId : 81323b9f-7590-4e46-b4a9-13b8a89be759 LogAnalyticsWorkspaceId : LogAnalyticsPrimaryKey : PS C:\> Get-RdsAppGroupUser -TenantName "WVDDemoVDI" -HostPoolName "HP01" -AppGroupName "Desktop App lication Group" PS C:\> Add-RdsAppGroupUser -TenantName "WVDDemoVDI" -HostPoolName "HP01" -AppGroupName "Desktop App lication Group" -UserPrincipalName "user01@wvddemovdi.onmicrosoft.com" PS C:\> Get-RdsAppGroupUser -TenantName "WVDDemoVDI" -HostPoolName "HP01" -AppGroupName "Desktop App lication Group" UserPrincipalName : user01@wvddemovdi.onmicrosoft.com TenantName : WVDDemoVDI TenantGroupName : Default Tenant Group HostPoolName : HP01 AppGroupName : Desktop Application Group PS C:\>

Virtual Desktop へのアクセス

以下の URL へアクセスします。

Azure AD のアカウント(Virtual Desktop を割り当てた Azure AD ユーザー(一般ユーザー))でログインします。

「全てのリソース」に、割り当てた Session Desktop が表示されているはずなので、クリックします。

VM へログインする際のアカウント=Azure AD への同期元となっている Active Directory のユーザーとパスワードを入力します。

これで、Windows Virtual Desktop で展開された、Windows 10 に接続できるはずです。

Windows Virtual Desktop(WVD)を試す ~その3~

この記事では、Windows Virtual Desktop へのオンボードを行います。これにより、当該の Azure AD テナントで Windows Virtual Desktop を利用可能になります。

他の記事へのリンク

- Windows Virtual Desktop(WVD)を試す ~概要~

- Windows Virtual Desktop(WVD)を試す ~その1~ Azure AD の準備

- Windows Virtual Desktop(WVD)を試す ~その2~ Active Directory の準備と AAD Connect

- Windows Virtual Desktop(WVD)を試す ~その3~ WVD へのオンボード ※この記事

- Windows Virtual Desktop(WVD)を試す ~その4~ WVD Hostpool の展開

- Windows Virtual Desktop(WVD)を試す ~おまけ~

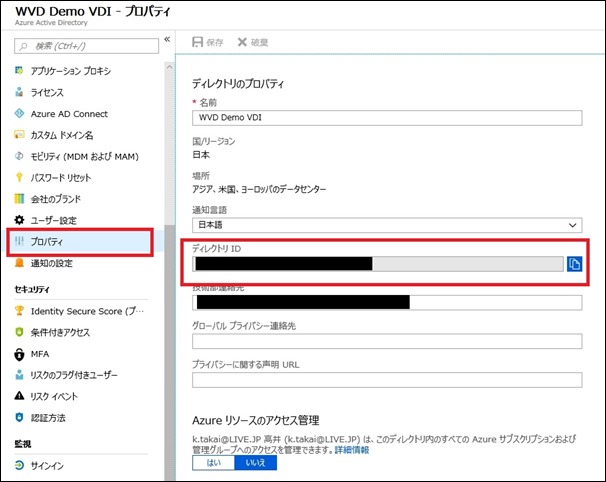

Azure AD Tenant ID の確認

Azure AD のプロパティで「ディレクトリ ID」を確認(コピー)しておきます。

Windows Virtual Desktop へのオンボード

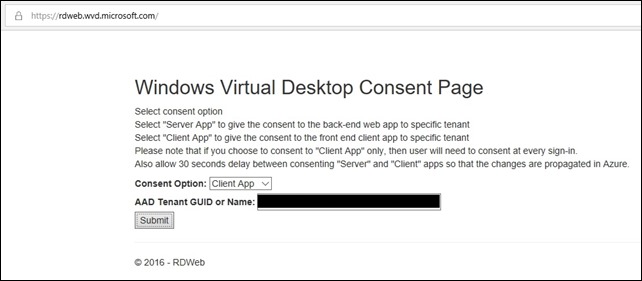

以下の URL にアクセスします。

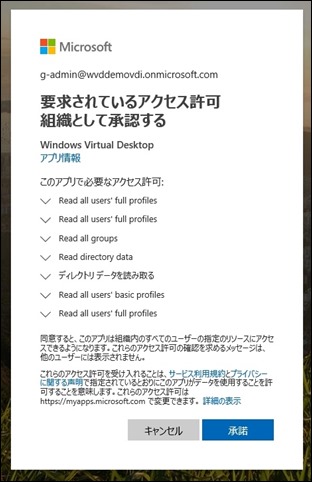

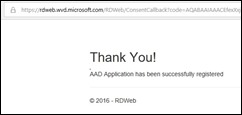

Server App を選択し、先程コピーした Azure AD の Tenant ID を入力して Submit します。

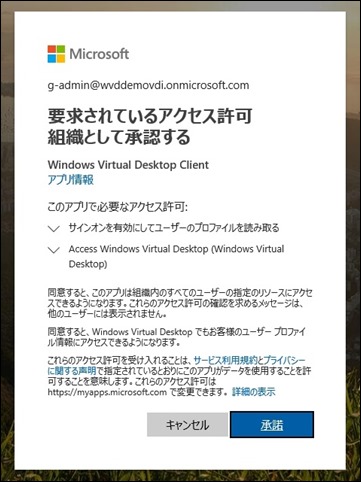

Azure AD の全体管理者権限を持つユーザーでログインし、アプリケーションを承認します。

完了したら、再度以下の URL へアクセスします。

今度は、Client App を選択し、同様に Azure AD の Tenant ID を入力して Submit します。

(既にログインしているため、ログインの認証は省略されますが、)同様にアプリケーションを承認します。

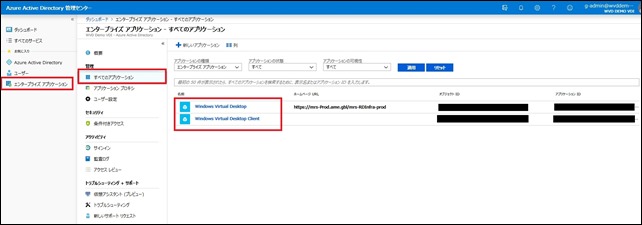

完了したら、Azure AD 管理センターへアクセスし、アプリケーションが追加されていることを確認します。

テナント管理者ユーザーの割り当て

Azure AD 管理センター上に登録された、「Windows Virtual Desktop」アプリケーションをクリックします。(Client ではないほうをクリックします。)ユーザーとグループをクリックし、登録済みのユーザーを確認します。

割り当てられたロールが「Default Access」となっているユーザーしかいないはずですので、「ユーザーの追加」をクリックして、Default Access が割り当て済みのユーザー(これは、全体管理者ユーザーとなっているはずです)を改めて明示的に追加します。(Tenant Creator のロールが割り当てられます。)

これで展開の準備は完了です。

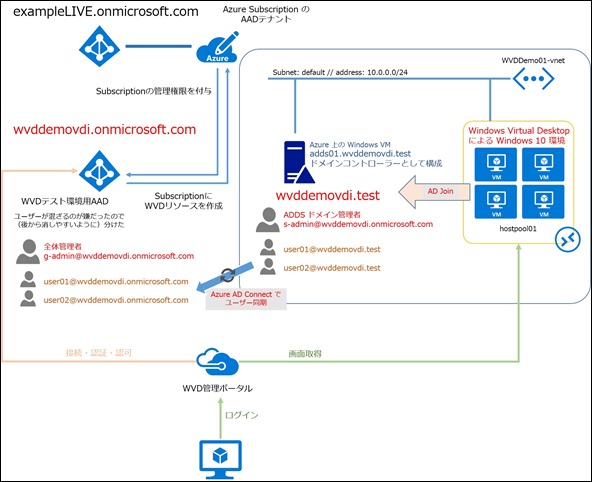

Windows Virtual Desktop を試す ~概要~

Windows Virtual Desktop が Public Preview となったので試してみます。

Windows Virtual Desktop とは

一言で言うと、VDI 及びアプリケーション仮想化環境を提供(提供をサポート)する、Azure のサービスです。

Microsoft Azure の Web サイトによると、以下の通りです。

Windows Virtual Desktop プレビューはクラウドで実行される包括的なデスクトップおよびアプリ仮想化サービスです。簡素な管理、マルチセッションの Windows 10、Office 365 ProPlus 用の最適化、リモート デスクトップ サービス (RDS) 環境のサポートを実現する唯一の仮想デスクトップ インフラストラクチャ (VDI) です。Azure 上に数分でお使いの Windows デスクトップとアプリをデプロイしてスケーリングし、組み込みのセキュリティとコンプライアンス機能を利用できます。

- Windows Virtual Desktop PREVIEW – The best virtual desktop experience, delivered on Azure

- What is Windows Virtual Desktop Preview?

接続先のOSとしてサポートされているもの

- Windows 10 multi-session

- Windows 10 single-session

- Windows 7 single-session

- Windows Server 2012 R2 以降のサーバー オペレーティングシステム

費用など

画期的なのは、コントローラに相当する部分の費用が不要(追加ではかからない)、というところでしょうか。

VDI を提供するセッションベース、又は VM ベースの Compute リソース(要するに、ユーザーのログオン先のマシンが使用するリソース)が Azure の VM 上に構成されますので、使用した分だけ VM インスタンスとして課金されます。

前提条件

- Windows 10 や Windows 7 の環境を使用するためには、Windows 10 Enterprise 又は Microsoft 365 の有効なライセンス(サブスクリプション)が必要。

- Windows Server 2012 R2 などで、Remote Desktop Services ベースのリソースを提供する場合には、Remote Desktop Services Client Access License (RDS CAL) が必要。

テスト環境の概要と展開手順

実際に Windows 10 multi-session ベースの VDI 環境を展開してみます。手順については、以下の記事で個別に記載します。

今回は以下の形で展開を行います。

以下の記事は、AAD や ADDS 環境の事前準備となります。既存の(展開済みの)Azure AD 及びドメインコントローラを使用する場合には(本番環境への展開時等)、その1とその2は不要です。また、今回は既存のサブスクリプションを使用して展開を行うために AAD を別途作成していますが、検証専用で AAD を用意し、その中でサブスクリプションを契約している場合には、その1は不要です。

- Windows Virtual Desktop(WVD)を試す ~概要~ ※この記事

- Windows Virtual Desktop(WVD)を試す ~その1~ Azure AD の準備

- Windows Virtual Desktop(WVD)を試す ~その2~ Active Directory の準備と AAD Connect

- Windows Virtual Desktop(WVD)を試す ~その3~ WVD へのオンボード

- Windows Virtual Desktop(WVD)を試す ~その4~ WVD Hostpool の展開

- Windows Virtual Desktop(WVD)を試す ~おまけ~

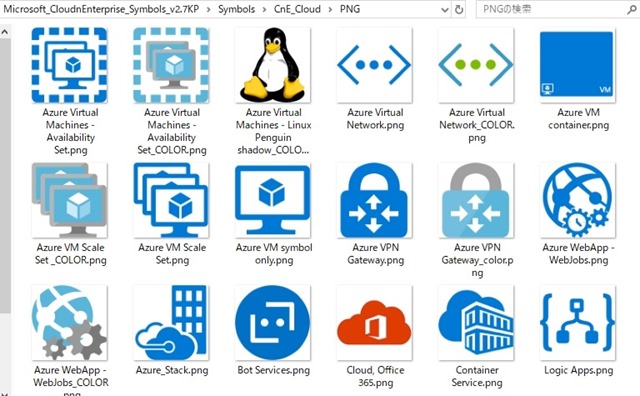

Azure と AWS のアイコンセット

Microsoft Azure と Amazon AWS の資料を作成する際に利用できる、アイコンやステンシルの図形セットは、以下からダウンロード可能です。

Azure のアイコンセットは、主に SVG と PNG 形式のアイコンをダウンロードできます。

AWS のアイコンセットは Power Point 形式となっており、直接 Power Point 上でコピー&ペーストができます。

それぞれの利用規約は、ダウンロードページやダウンロードしたファイルの中に記載がありますので、読んでから利用しましょう。

マイクロソフトのパートナー特典ライセンスを利用するための URL

※MPN (マイクロソフト パートナー ネットワーク / Microsoft Partner Network)の管理者や、管理者からソフトウェアのダウンロードを許可された人以外は、利用できません。

MPN の社内利用ソフトウェアやクラウドサービス特典を利用(有効化)するための URL を毎回見失う(マイクロソフトの Web サイトにリンクが記載されているが、情報が古くリンク切れになっていることが多い)ので、備忘録として記載します。

Office 365 / Microsoft 365 のサービスステータス確認ページ

Office 365 / Microsoft 365 がお亡くなりになったかもしれない時に確認すべきページのメモ。

Microsoft 365 Service health status

ログイン(サインイン)しなくても情報を参照できるページ。そもそも管理センターにログインできない時にはここを見る。

Microsoft 365 管理センター / サービス正常性

Microsoft 365 管理センターのサービスヘルスページ。ログインできる場合(管理者権限が必要)は、基本的にこちらを参照したほうが良い。(より細かい情報や、自テナント向けにカスタマイズされた情報を参照できる。)

Twitter の Microsoft 365 Status アカウント

こちらも、管理センターへログインできない時向け。